Obrazy Getty’ego

Kiedy mieszkaniec Londynu odkrył, że przedni lewy zderzak jego Toyoty RAV4 został oderwany i częściowo rozpadł się reflektor nie raz, ale dwa razy w ciągu trzech miesięcy ubiegłego roku, podejrzewał działania bezsensownego wandalizmu. Kiedy samochód zaginął kilka dni po drugim wypadku, a sąsiad znalazł wkrótce potem jego Toyotę Land Cruiser, odkrył, że jest to część nowej, wyrafinowanej technologii umożliwiającej kradzieże bez użycia kluczyka.

Tak się składa, że właściciel, Ian Tabor, jest badaczem cyberbezpieczeństwa, który specjalizuje się w samochodach. Badając, w jaki sposób zabrał swojego RAV4, natknął się na nową technikę zwaną atakami typu CAN injection.

Stan awarii CAN

Tabor zaczął od zagłębienia się w system telematyczny „MyT”, którego Toyota używa do śledzenia anomalii w pojazdach znanych jako DTC (Diagnostic Trouble Codes). Okazuje się, że jego samochód zarejestrował kilka kodów DTC w czasie kradzieży.

Kody błędów wskazywały, że połączenie między kanistrem RAV4 zostało utracone – w skrócie obszar kontroli sieciElektroniczna jednostka sterująca reflektorów. Te jednostki ECU, zgodnie z ich skrótem, znajdują się w prawie wszystkich nowoczesnych pojazdach i służą do sterowania niezliczonymi funkcjami, w tym wycieraczkami, hamulcami, indywidualnymi światłami i silnikiem. Oprócz sterowania komponentami, ECU wysyłają komunikaty o stanie przez CAN, aby informować inne ECU o aktualnych warunkach.

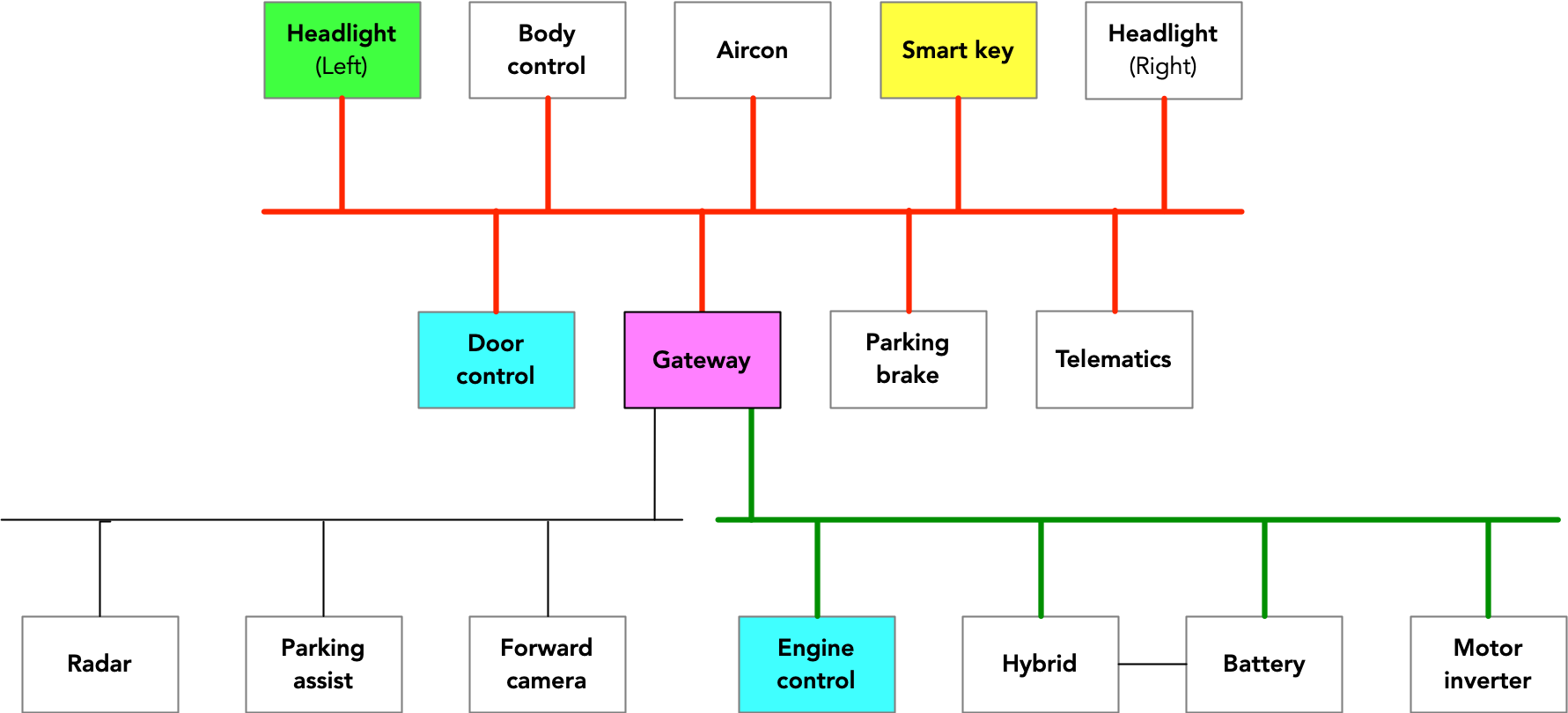

Ten schemat przedstawia topologię CAN dla RAV4:

Diagram przedstawiający topologię CAN dla RAV4.

Kena Tindle’a

Kody DTC pokazujące, że lewy reflektor RAV4 utracił połączenie z CAN, nie są szczególnie zaskakujące, biorąc pod uwagę, że oszuści zerwali łączące go kable. Jeszcze bardziej wymowna była jednoczesna awaria kilku innych elektronicznych jednostek sterujących, w tym przedniej krzywki i sterowania silnikiem hybrydowym. Podsumowując, te awarie nie wskazują na awarię ECU, ale raczej na awarię magistrali CAN. To skłoniło Tappera do szukania wyjaśnienia.

Badacz i ofiara napadu przeszli następnie na fora przestępcze w ciemnej sieci i filmy na YouTube, dyskutując o tym, jak ukraść samochody. W końcu znalazł reklamy tak zwanych urządzeń „startu awaryjnego”. Pozornie urządzenia te są przeznaczone do użytku przez właścicieli lub ślusarzy, gdy klucz jest niedostępny, ale nic nie stoi na przeszkodzie, aby użył ich ktokolwiek inny, w tym włamywacze. Tapper kupił reklamowany rozrusznik do różnych pojazdów Lexusa i Toyoty, w tym RAV4. Następnie podjął się inżynierii wstecznej i z pomocą przyjaciela i innego eksperta od bezpieczeństwa samochodowego, Kena Tindella, dowiedział się, jak to działa na CAN z RAV4.

Wewnątrz głośnika JBL znajduje się nowa forma ataku

Badanie ujawniło formę kradzieży pojazdu bez kluczyka, jakiej badacze wcześniej nie widzieli. W przeszłości złodzieje z powodzeniem stosowali tak zwany atak stronicowania. Te hacki wzmacniają sygnał między pojazdem a łańcuchem dostępu bezkluczykowego używanym do odblokowania i uruchomienia. Łańcuchy bezkluczykowe zwykle komunikują się tylko przez kilka przestrzeni. Umieszczając proste przenośne radio w pobliżu pojazdu, złodzieje wzmacniają nudny przekaz wysyłany przez samochody. Przy wystarczającym wzmocnieniu wiadomości docierają do domu lub pobliskiego biura, w którym znajduje się brelok. Kiedy brelok odpowiada zaszyfrowaną wiadomością, która odblokowuje i uruchamia samochód, repeater oszusta przesyła ją do samochodu. Z tym oszust startuje.

„Teraz, gdy ludzie wiedzą, jak działa atak przekaźnikowy… właściciele samochodów trzymają kluczyki w metalowym pudełku (co uniemożliwia dotarcie wiadomości radiowej z samochodu), a niektórzy producenci samochodów dostarczają teraz kluczyki, które zasypiają, jeśli są nieruchome przez dłuższy czas. kilka minut (i tak wygrało” – napisał niedawno Tyndell): „Nie odbieraj wiadomości radiowej z samochodu” Poczta. „W obliczu tej porażki, ale nie chcąc rezygnować z dochodowego biznesu, złodzieje wybrali nowy sposób zabezpieczenia: ominięcie całego systemu inteligentnego klucza. Robią to za pomocą nowego ataku: CAN Injection”.

Tindel został powiązany z ten filmktóry mówi, że przechwytuje proces ukrywania wtrysku CAN.

Toyota RAV4 2021 – skradziona w mniej niż 2 minuty.

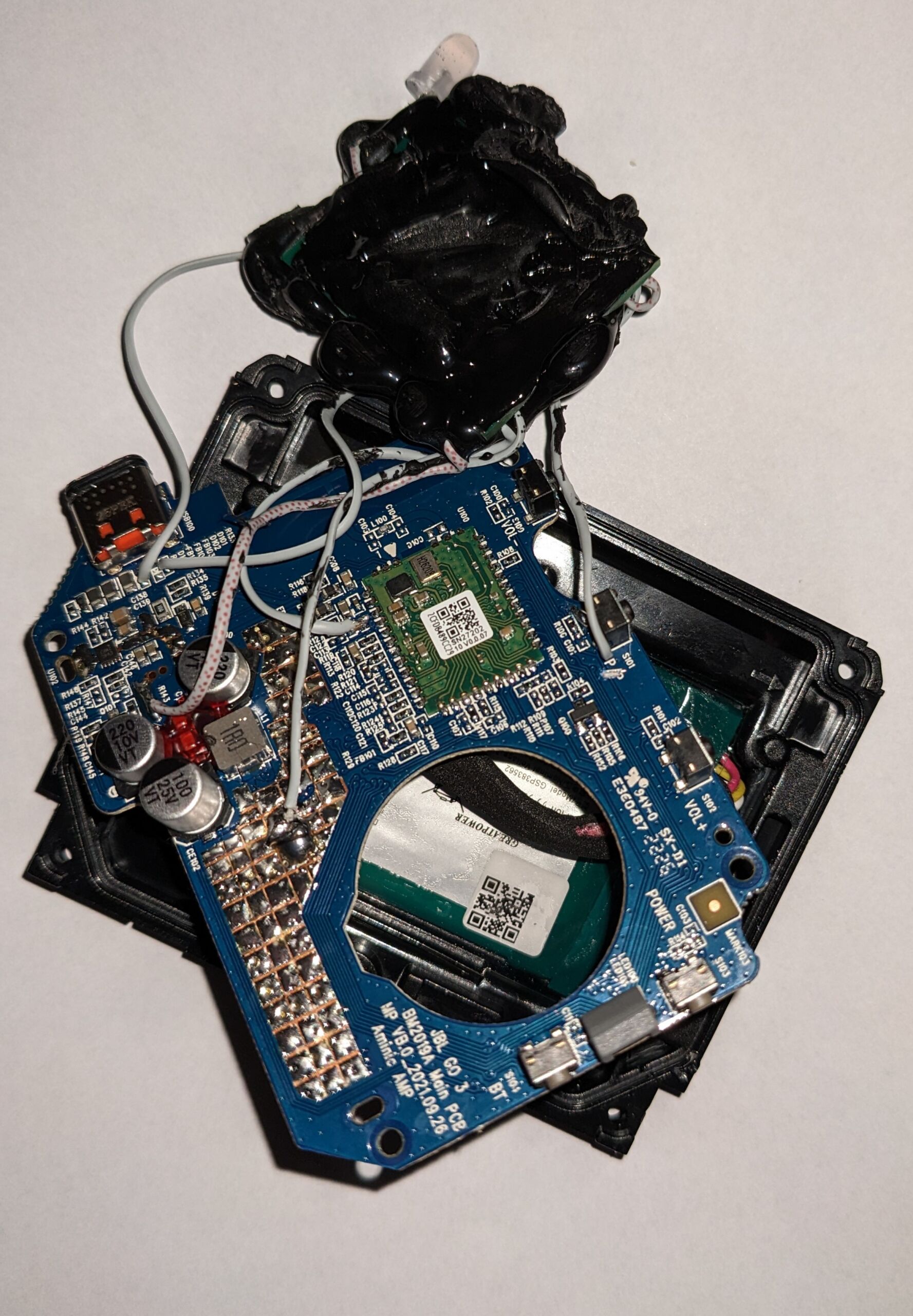

Zakupiony wtryskiwacz Tabor CAN jest zamaskowany jako głośnik JBL Bluetooth. Daje to złodziejom ochronę, jeśli podejrzewają policję lub inne osoby. Zamiast nosić oczywiste urządzenie hakerskie, oszust wydaje się być w posiadaniu nieszkodliwego rozmówcy.

Wtryskiwacz CAN przebrany za głośnik JBL.

Bliższa analiza wykazała, że chodzi o coś więcej. Mówiąc dokładniej, na płytce drukowanej wszczepiono chipy wtryskiwaczy CAN.

Chipy wtryskiwaczy można umieścić w kuli żywicy inkrustowanej na płytce drukowanej JBL.

Kena Tindle’a

Tyndell wyjaśnił:

Okazuje się, że komponenty kosztują około 10 dolarów: chip PIC18F, który zawiera sprzęt CAN oraz oprogramowanie wstępnie zaprogramowane w chipie (znane jako firmware) oraz transceiver CAN (standardowy chip CAN, który konwertuje sygnały cyfrowe z urządzeń CAN na PIC18F na napięcia analogowe przesyłane przewodami CAN) oraz dodatkowy obwód podłączony do transceivera CAN (więcej o tym wkrótce). Urządzenie pobiera energię z akumulatora wzmacniacza i jest podłączone do magistrali CAN. Magistrala CAN to w zasadzie para skręconych ze sobą przewodów, aw samochodzie jest wiele magistral CAN połączonych ze sobą, albo bezpośrednio za pomocą złączy, albo połączonych przewodowo przez komputer, który kopiuje niektóre komunikaty CAN tam iz powrotem między magistralami CAN. połączony.

Urządzenie służące do kradzieży jest przeznaczone do podłączenia do magistrali sterującej CAN (magistrala czerwona na schemacie elektrycznym) w celu podszywania się pod ECU Smart Key. Istnieje kilka sposobów uzyskania dostępu do okablowania tej magistrali CAN, jedynym zastrzeżeniem jest to, że przewody muszą sięgać krawędzi pojazdu, aby były dostępne (przewody zakopane w głębi pojazdu są niepraktyczne, aby złodzieje próbujący ukraść samochód zaparkowany na ulicy). Zdecydowanie najłatwiejszym sposobem uzyskania dostępu do magistrali CAN w RAV4 są reflektory: odciągnij zderzak i uzyskaj dostęp do magistrali CAN od złącza reflektora. Możliwy byłby inny dostęp: nawet wybicie otworu w panelu, przez który przechodzi skręcona para przewodów CAN, odcięcie dwóch przewodów i połączenie wtryskiwacza CAN również by zadziałało, ale malejąca wartość samochodu z otworem w oznacza to, że złodzieje wybierają łatwiejszą drogę (Ian Spy odkrył, że większość tych samochodów jest przeznaczona na eksport i wysyłana kontenerami do miejsc w Afryce).

Kiedy włączasz go po raz pierwszy, wtryskiwacz CAN nie robi nic: nasłuchuje określonego komunikatu CAN, aby wiedzieć, że pojazd jest gotowy. Kiedy otrzymuje ten komunikat CAN, robi dwie rzeczy: rozpoczyna wysyłanie serii komunikatów CAN (około 20 razy na sekundę) i aktywuje dodatkowy obwód podłączony do jego nadajnika-odbiornika CAN. Grupa komunikatów CAN zawiera wskazanie „ważny klucz inteligentny”, a bramka przekaże to do ECU zarządzania silnikiem na drugiej magistrali. Normalnie spowodowałoby to zamieszanie na szynie sterującej CAN: komunikaty CAN z prawdziwego modułu sterującego inteligentnego kluczyka mogą kolidować z komunikatami oszustów z wtryskiwacza CAN, co może uniemożliwić bramce przekazanie wstrzykniętej wiadomości. W tym miejscu pojawia się ten dodatkowy obwód: zmienia sposób działania magistrali CAN, tak że inne ECU na tej magistrali nie mogą rozmawiać. Bramka nadal może nasłuchiwać wiadomości i oczywiście może wysyłać wiadomości do magistrali CAN układu napędowego. Seria jest powtarzana 20 razy na sekundę, ponieważ konfiguracja jest chwiejna, a czasami bramka nie nasłuchuje, ponieważ jej urządzenie CAN resetuje się (ponieważ myśli, że niemożność mówienia wskazuje na coś złego – co w pewnym sensie jest) .

Na obudowie głośnika JBL Bluetooth znajduje się przycisk „play”, który jest podłączony do układu PIC18F. Po naciśnięciu tego przycisku strumień komunikatów CAN zmienia się nieznacznie i instruuje ECU drzwi, aby odblokował drzwi (tak jakby naciśnięto przycisk „odblokuj” na kluczu bezprzewodowym). Złodzieje mogą następnie odkręcić wtryskiwacz z plastikowego kanistra, wsiąść do samochodu i odjechać.

Tapper i Tyndell zaprojektowali dwie metody obrony, które, jak twierdzą, pokonają ataki polegające na wstrzykiwaniu CAN. Tindle powiedział, że powiadomił Toyotę o obronie, ale nie otrzymał jeszcze odpowiedzi.

„Zła entuzjasta podróży. Irytująco skromny ćpun internetu. Nieprzepraszający alkoholiczek”.

/cdn.vox-cdn.com/uploads/chorus_asset/file/23759761/bfarsace_190101_5333_0008.jpg)